ما دیدهایم که بستههای کانفیگ فایروال سرور (CSF) یک راهحل امنیتی استاندارد قدرتمند است برای سرورهایی که درحال اجرای WHM هستند.

یکی از اجزای فعال که lfd نامیده میشود (Login Failure Daemon) که همه سوابق و تلاشهایی که برای Login شدن به سرور از طریق SSH و یا از طریق رابط گرافیکی GUI و ایجاد لیستهای سفید و سیاه از IP آدرسها به منظور جلوگیری از حملات را ثبت میکند.اگر شما تعدادی سرور درحال اجرای WHM دارید و اگر یک گروه DNS تنظیم کردهاید شما قطعا هر نمونه از CSF که شامل لیستهای سفید و سیاه مرتبط با خود باشد را نگهداری خواهید کرد. به جای تکرار این عمل در هر زمان، راحتتر نیست اگر سرویسدهنده شما این اطلاعات را خودشان به اشتراک بگذارند؟ بنابراین اگر یکی از آنها یک حمله brute force که از یک آدرس IP خاص صورت گرفته را تشخیص دهد دیگران نیاز نیست قبل از اینکه بیش از حد محاصره شوند، صبر کنند. آنها میتوانند این اطلاعات را برای پیشدستی کردن در مقابل حملات به یکدیگر انتقال دهند.

این به عنوان یک گروه CSF شناخته میشود. گروههایی از سرورها که لیستهای سفید و سیاه را به اشتراک میگذارند. انجام این تنظیمات بسیار آسان است وتنها نیاز به چند تغییر در فایل “csf.conf” بر روی هر یک از اعضای گروه دارد. در اینجا به شما آموزش میدهیم که چگونه این کار را انجام دهید:

پیکربندی سرورها:

برای شرکت در یک گروه CSF سرورها باید در حال اجرای WHM یا DNSONLY با CSF به علاوه installed.In باشند. در فایل “csf.conf” پارامتر “TESTING” باید با مقدار ۰ تنظیم شود و یا اینکه lfd شروع نشود. در هنگام نصب و راهاندازی CSF به طور پیشفرض TESTING فعال است. بنابراین این گزینه را باید برای هر سرور انجام دهید.

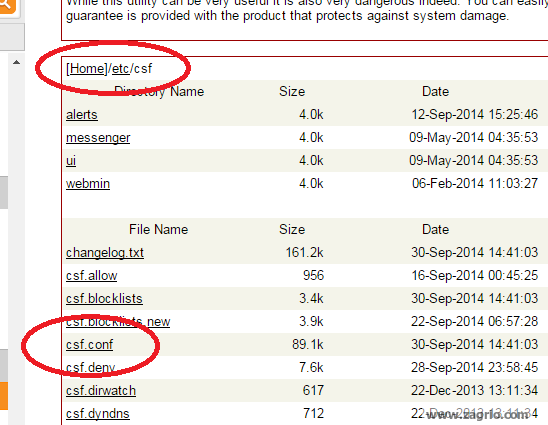

در این مثال ما قصد داریم از ConfigServer اکسپلورر (CSE) به عنوان سیستم مدیریت فایل استفاده کنیم. شما میتوانید در صورت تمایل از نرمافزار ویرایش فایلهایتان را به طور مستقیم از CLI استفاده کنید.

مشخص کردن گروهها:

اولین کاری که شما باید انجام دهید این است که آدرس IP همه اعضای شرکت کننده در گروه را بدست آورید. در این مثال ما فقط دو آدرس IP داریم:

87.76.280.180

176.58.116.232فایل csf.conf موجود در دایرکتوری etc/csf/ در زیر نمایش داده شده است را باز کنید.

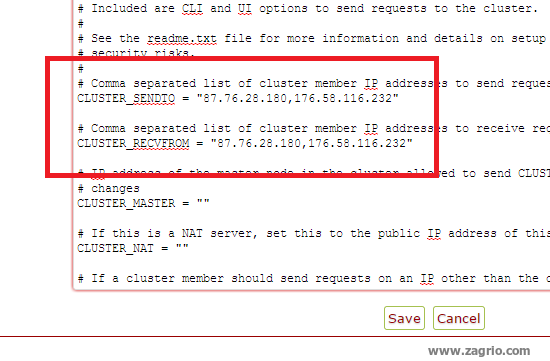

اکنون در فایلی که در پیش رو دارید دو پارامتر زیر را جستجو کنید:

CLUSTER_SENDTOCLUSTER_RECVFROM

آدرس IP هر دو سرور را با استفاده از کاما از هم جدا کنید و هر دو IP را مانند شکل زیر در داخل یک ” ” قرار دهید:

با این تنظیمات تمام اعضای درون گروه قادر به ارسال و دریافت اطلاعات لیست سیاه و لیست سفید با یکدیگر هستند. شما در حال ایجاد یک نوع شبکه هستید که هر سرور با دیگر سرورها یک لینک مستقیم دارد.

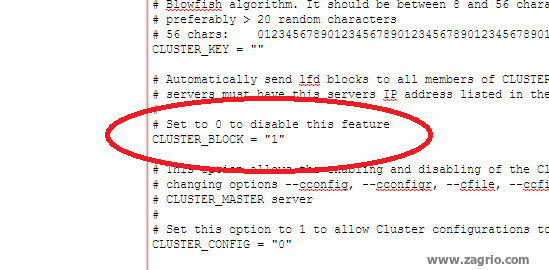

گزینه بعدی که باید فعال شود CLUSTER_BLOCK نامیده میشود. این گزینه به صورت پیشفرض فعال است مگر اینکه در جایی چیزی تغییر کرده باشد. شما نیازی نیست آن را تغییر دهید:

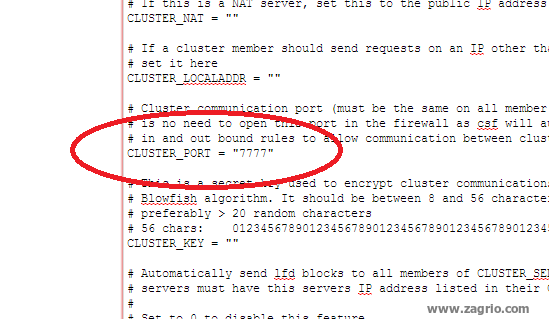

مقدار CLUSTER_PORT یک شماره پورت است که نیاز است در بین تمامی سرورهای به اشتراک گذاشته شود. فقط مطمئن شوید که هر فایل csf.conf همان متغییر CLUSTER_PORT را دارد.

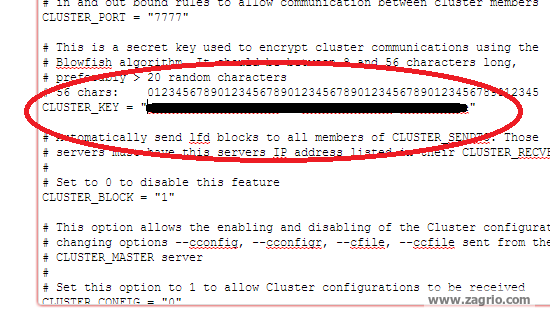

CLUSTER_KEY مسئولیت تضمین تمامی ارتباطات رمزگذاری شده بین تمای سرورها را بر عهده دارد. یک رشته عدد و الفبا بین ۸ تا ۵۶ کاراکتر انتخاب کنید و توصیه میشود که ترجیحا بیش از ۲۰ کاراکتر باشد. ضروری است که این کلید در فایلهای csf.conf تمامی سرورها یکسان باشد و مخفی نگه داشته شود. اگر اینگونه نباشد ممکن است حمله کننده یک پیغام را از سمت سرور شما شناسایی کنند و امنیت سرور شما را به خطر بیندازد.

تغییرات فایل csf.conf طول میکشد. مطمئن شوید که برای هر نود (node) در گروه خود این تغییرات را انجام دادهاید.

راهاندازی مجدد و پینگ کردن:

هنگامی که فایل csf.conf اصلاح شد، نیاز داریم که هر دو CSF و همچنین lfd را Restart کنیم. برای انجام این کار از طریق SSH به سرورها Login کنید و دستورات زیر را تایپ کنید:

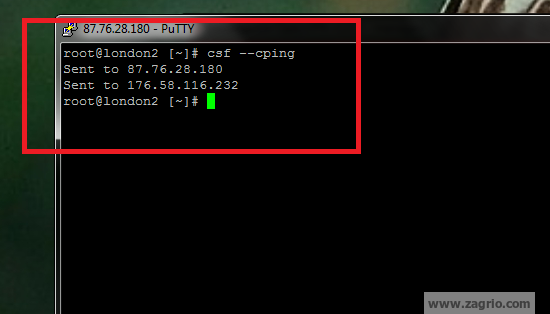

csf -rservice lfd restartهنگامیکه این دو سرویس Restart شد باید گروه را تست کنیم. از طریق ترمینال SSH دستور زیر را تایپ کنید:

csf --cpingاگر تمامی مراحل به درستی انجام شده باشد سرور باید تمامی آدرس IPهای اضافه شده به فایل csf.config را بدون هیچ مشکلی Ping کند.

اگر نتوانید با یکی از سرورها ارتباط برقرار کنید به شما اطلاعرسانی شکست خواهد شد. ایجاد یک گروه CSF به شما اجازه میدهد که تشخیص خطرات خود را بهبود دهید و این بخش مهمی از معماری امنیتی است.

بدون دیدگاه